4.4 Solusi dari Ransomware

Ransomware merupakan jenis malware yang mengenkripsi data korban dan meminta pembayaran tebusan untuk mengembalikan akses atau mendapatkan kunci dekripsi. Menghadapi ancaman ransomware, perlu adanya solusi yang komprehensif. Berikut adalah beberapa langkah dan solusi untuk melindungi diri dari ransomware:

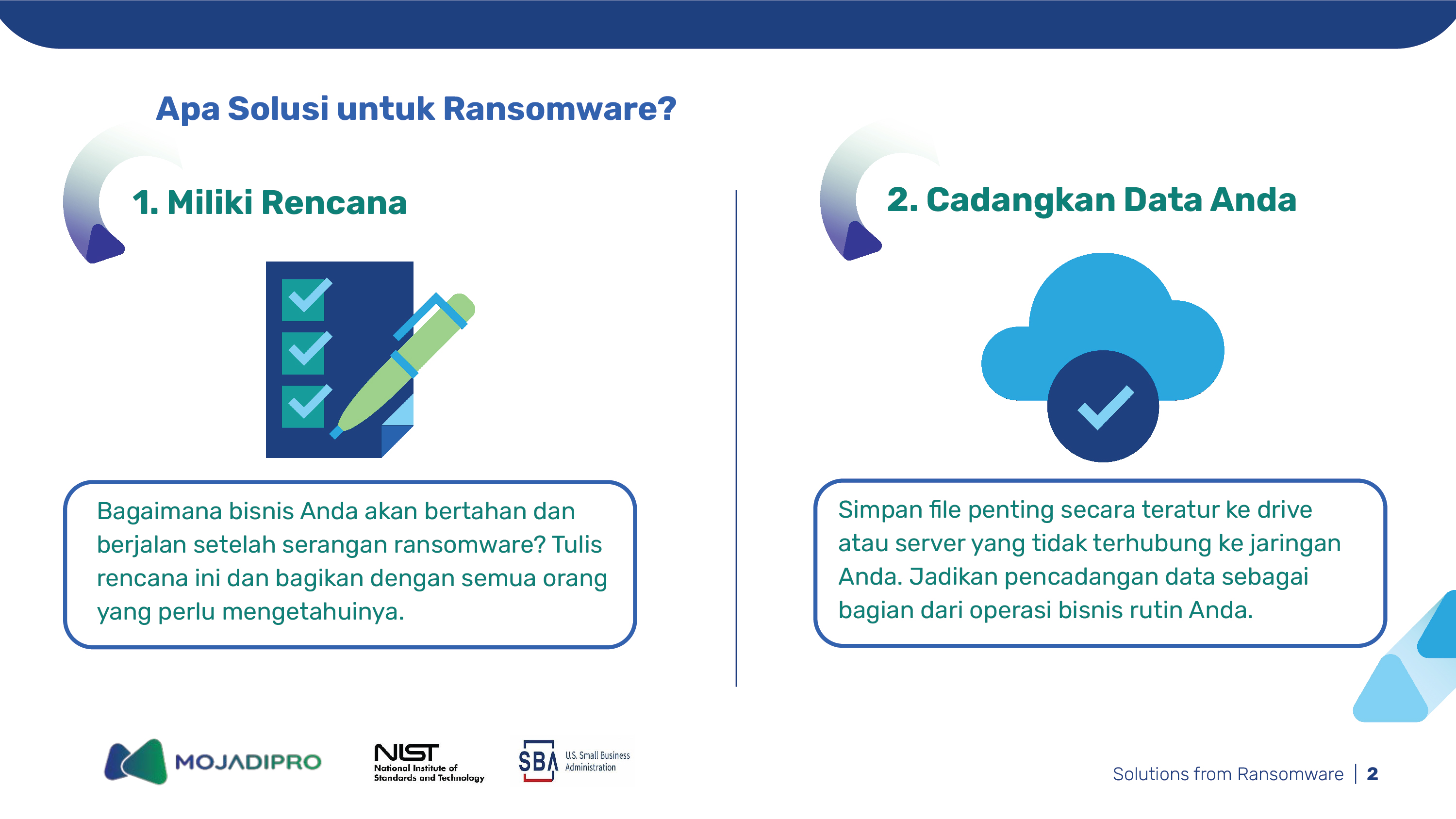

1. Backup Rutin:

Deskripsi: Melakukan backup data secara teratur adalah langkah kunci untuk memastikan bahwa data yang penting dapat dikembalikan tanpa membayar tebusan.

Implementasi: Simpan salinan backup di lokasi terpisah dan pastikan proses pemulihan diuji secara berkala.

2. Pembaruan Sistem dan Perangkat Lunak:

Deskripsi: Pembaruan sistem operasi dan perangkat lunak secara rutin dapat mengatasi kerentanan keamanan yang dapat dieksploitasi oleh ransomware.

Implementasi: Aktifkan pembaruan otomatis dan pastikan semua perangkat lunak terkini.

3. Keamanan Email yang Kuat:

Deskripsi: Ransomware sering kali menyebar melalui email phishing. Solusi keamanan email yang kuat dapat membantu mencegah pengiriman email berbahaya.

Implementasi: Aktifkan filter spam, gunakan solusi deteksi ancaman email, dan lakukan pelatihan kesadaran keamanan.

4. Perlindungan Endpoint:

Deskripsi: Solusi keamanan endpoint dapat mendeteksi dan mencegah ransomware pada perangkat akhir.

Implementasi: Gunakan perangkat lunak keamanan endpoint yang menyediakan deteksi perilaku dan pemantauan aktivitas mencurigakan.

5. Firewall yang Dikonfigurasi dengan Baik:

Deskripsi: Firewall dapat membantu memblokir lalu lintas yang mencurigakan dan mencegah ransomware untuk berkomunikasi dengan server kontrolnya.

Implementasi: Konfigurasikan firewall untuk membatasi lalu lintas yang tidak dikenal dan pantau log secara rutin.

6. Sandboxing:

Deskripsi: Sandboxing memungkinkan file yang mencurigakan dijalankan dalam lingkungan terisolasi untuk menilai apakah mereka aman atau berpotensi merugikan.

Implementasi: Gunakan solusi yang menyediakan fungsi sandboxing untuk memeriksa file yang tidak dikenal.

7. Aplikasi Prinsip Least Privilege:

Deskripsi: Prinsip least privilege membatasi akses pengguna atau sistem hanya pada hak akses yang diperlukan untuk melaksanakan tugas tertentu.

Implementasi: Berikan hak akses sesuai kebutuhan dan hindari memberikan hak akses yang berlebihan.

8. Pendidikan Kesadaran Keamanan:

Deskripsi: Peningkatan kesadaran pengguna terhadap taktik ransomware dan praktik keamanan yang baik dapat membantu mencegah serangan.

Implementasi: Lakukan pelatihan kesadaran keamanan secara teratur dan edukasi pengguna tentang risiko phishing.

9. Analisis Tanda-tanda Awal:

Deskripsi: Mampu mengenali tanda-tanda awal serangan ransomware dapat memungkinkan tindakan pencegahan lebih lanjut.

Implementasi: Pantau aktivitas jaringan dan sistem untuk mendeteksi perubahan atau aktivitas mencurigakan.

10. Keamanan Jaringan yang Kuat:

Deskripsi: Solusi keamanan jaringan dapat membantu mendeteksi dan mencegah lalu lintas ransomware di tingkat jaringan.

Implementasi: Gunakan teknologi deteksi ancaman jaringan dan atur kebijakan keamanan yang tepat.

11. Rencana Tanggap Darurat:

Deskripsi: Mempersiapkan rencana tanggap darurat dapat membantu organisasi untuk merespons dengan cepat saat terjadi serangan ransomware.

Implementasi: Latih tim tanggap darurat, siapkan prosedur pemulihan, dan lakukan simulasi secara berkala.

Mengintegrasikan berbagai lapisan keamanan dan tindakan pencegahan dapat membentuk pertahanan yang lebih kokoh terhadap ancaman ransomware. Pendekatan proaktif untuk keamanan siber dapat mengurangi risiko serangan dan dampak yang mungkin terjadi.